Solucio seguretat pasiva teorica m6

Contingut

- 1 AMENACES, ATACS I VULNERABILITATS

- 1.1 Microsoft té la seva pròpia pàgina sobre notícies de seguretat: cerca-la

- 1.2 Com classifica Microsoft la gravetat de les seves vulnerabilitats? Què és el MSRC.

- 1.3 Consulta el darrer butlletí d'actualització de seguretat de Microsoft i contesta:

- 1.3.1 De quina vulnerabilitat es tracta?

- 1.3.2 A quin software afecta?

- 1.3.3 Quina classificació li ha donat Microsoft?

- 1.3.4 Quin impacte podria tenir si afecta al teu ordinador?

- 1.3.5 Quines mesures hem de prendre per corregir-la?

- 1.3.6 Què són les llistes Robinson? Qui pot entrar a formar part d'aquestes?

- 1.3.7 Actualment es dissenya molt més software maliciós. És més maliciós pel què fa a la destrucció dades que els dissenyats anteriorment? Per què?

- 1.3.8 Cerca a Internet les diferències entre aquests tipus d'atacants que t'indiquem tot seguit: Hackers, Crackers, Phreakers, Sniffers, Lammers, Newbie, Ciberterroriste, Programadors de virus i Carders.

- 1.3.9 Explica els següents atacs: Spoofing, Sniffing, Malware, Keyloggers, Enginyeria, social, Phishing, DoS

- 1.3.10 Cerca algunes aplicacions a Internet capaces de descobrir contrasenyes. Com ho fan?

- 2 CPD

- 2.1 Cerca a Internet què és un CPD.

- 2.2 Quins factors creus que s'ha de tenir en compte a l'hora d'escollir on situar els equips que formen el CPD?

- 2.3 Donades les característiques de la Mercè: on creus que podríem instal·lar un petit CPD?

- 2.4 On té Google situats “presumptement”alguns dels seus Data Centers?

- 2.5 Investiga sobre possibles sistemes de climatització adequats per un CPD.

- 2.6 Quines condicions d'humitat i temperatura són les idònies per un CPD?

- 2.7 Actualment s'està invertint en CPDs més ecològics pel què fa al consum energètic d'aquest. Quines propostes podem fer a l'hora d'instal·lar un CPD per tal de que consumeixi menys energia?

- 2.8 Cerca què són les regletes protectores, els estabilitzadors de tensió i els SAIS. Cerca també alguna imatge de cadascun d'ells.

- 2.9 Com s'anomenen els SAIS en anglès? Quines sigles utilitzen per a nomenar aquesta mena de dispositius?

- 3 SAI

- 3.1 Cerca a Internet diferents models de SAIS disponibles al mercat tant online com ofline i compara els preus i característiques de cadascun d'ells. (Algunes marques de SAIS són Emerson, APC, Eaton, Socomec, NGS, MGE...)

- 3.2 Baixa't d'Internet algun manual d'instruccions d'un SAI i identifica els paràmetre anteriors

AMENACES, ATACS I VULNERABILITATS

Microsoft té la seva pròpia pàgina sobre notícies de seguretat: cerca-la

Pàgina de seguretat de microsoft

Com classifica Microsoft la gravetat de les seves vulnerabilitats? Què és el MSRC.

Crítica: Vulnerabilidad que puede permitir la propagación de un gusano de Internet sin la acción del usuario.

Importante: Vulnerabilidad que puede poner en peligro la confidencialidad, integridad o disponibilidad de los

datos de los usuarios, o bien, la integridad o disponibilidad de los recursos de procesamiento.

Moderada: El abuso podría reducirse en gran medida mediante factores como una configuración predeterminada,

auditoría o dificultad de abuso.

Baja: Vulnerabilidad muy difícil de aprovechar o cuyo impacto es mínimo.

Que es MSRC?:

(Microsoft Security Response Center) la misión del MSRC es lograr que los sistemas y redes de nuestros clientes operen

con seguridad. Una parte fundamental en esta misión consiste en la evaluación de los informes que los clientes proporcionan

sobre posibles vulnerabilidades en los productos de Microsoft y, si fuera necesario, garantizar la preparación y divulgación

de revisiones y boletines de seguridad que respondan a estos informes

Consulta el darrer butlletí d'actualització de seguretat de Microsoft i contesta:

De quina vulnerabilitat es tracta?

MS14-063

A quin software afecta?

Vulnerability in FAT32 Disk Partition Driver Could Allow Elevation of Privilege. Afecta als S.O:

- Windows Server 2003,

- Windows Vista,

- Windows Server 2008,

- Windows Server 2008 Server Core installation option

Quina classificació li ha donat Microsoft?

Important

Quin impacte podria tenir si afecta al teu ordinador?

Elevation of Privilege

Quines mesures hem de prendre per corregir-la?

Instal·lar l'actualització WindowsServer2003-KB2998579-x86-ENU.exe

Què són les llistes Robinson? Qui pot entrar a formar part d'aquestes?

Las Listas Robinson, conocidas también como "ficheros de exclusión", son registros de personas que no desean recibir publicidad por correo postal, e-mail, SMS, teléfono y fax Puede entrar todo el mundo, solo tienen que registrarse en www.listarobinson.es y 3 meses después se hará efectiva la susbscripción

Actualment es dissenya molt més software maliciós. És més maliciós pel què fa a la destrucció dades que els dissenyats anteriorment? Per què?

Cerca a Internet les diferències entre aquests tipus d'atacants que t'indiquem tot seguit: Hackers, Crackers, Phreakers, Sniffers, Lammers, Newbie, Ciberterroriste, Programadors de virus i Carders.

- Hackers: un hacker es una persona que entra de forma no autorizada a computadoras y redes de computadoras. Su motivación varía de acuerdo a su ideología: fines de lucro, como una forma de protesta o simplemente por la satisfacción de lograrlo

- Crackers: El cracker, es considerado un "vandálico virtual". Este utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

- Phrakers: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono, etc.

- Sniffers: es una persona que utiliza un programa que lo que hace es capturar todos los datos que pasan a traves de una tarjeta de red

- Lammers: es un término utilizado para aquellos usuarios de computadoras que utilizan programas hack e intentan hacerse pasar por verdaderos hackers pero que no poseen los conocimientos suficientes, normalmente al no conocer el funcionamiento de los programas terminan infectándose a sí mismos o no consiguen los resultados esperados.

- Ciber terroristas: robo de infomarcion de un país a otro

- Newbie: Principiante que ingresa a un grupo, comunidad, o actividad compleja

- Programadores de virus: Personas que programan códigos con la intención de :

- Que se reproduzcan por sí mismos en otros sistemas sin ningún tipo de autorización.

- Que tengan efectos secundarios convertidos en un mensaje para el operador del sistema, una travesura o guiño, o en el peor de los casos, daños irreparables para el sistema

- Carders: son los que se dedican a las tarjetas de crédito, hacen duplicados de tarjetas

Explica els següents atacs: Spoofing, Sniffing, Malware, Keyloggers, Enginyeria, social, Phishing, DoS

- Spoofing: El spoofing es una técnica fraudulenta que consiste en la suplantación de identidad, y puede ser de distintos tipos: de IP, Web, DNS, email…

- Sniffing: Es un programa que lo que hace es capturartodos los datos que pasan a traves de una tarjeta de red

- Malware: El malware es un término general que se le da a todo aquel software que tiene como propósito explícito infiltrarse o dañar a la computadora. La palabra malware proviene del término en inglés malicious software, y en español es conocido con el nombre de software malicioso.

- Keyloggers: es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet.Suele usarse como malware del tipo daemon, permitiendo que otros usuarios tengan acceso a contraseñas importantes, como los números de una tarjeta de crédito, u otro tipo de información privada que se quiera obtener.

- Enginyeria Social: La ingeniería social se refiere a una vulneración no técnica de la seguridad que se basa casi en su totalidad en la interacción humana, ej.: engañar a usuarios finales para que infrinjan las medidas de seguridad normales. El éxito de los creadores de virus y spammers depende casi en su totalidad de su capacidad de disfrazar el malware y el spam como mensajes y software inocentes. A menudo, hasta pretenden estar combatiendo el mismo tipo de crimen informático que está a punto de cometerse. El objetivo es hacer que el usuario responda: haga clic en el adjunto de un correo electrónico, haga clic en el vínculo a un sitio web comprometido; responda a un aviso falso de baja de suscripción: la lista es interminable

- Phishing: El termino Phishing es utilizado para referirse a uno de los métodos más utilizados por delincuentes cibernéticos para estafar y obtener información confidencial de forma fraudulenta como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria de la víctima. El estafador, conocido como phisher, se vale de técnicas de ingeniería social, haciéndose pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo general un correo electrónico, o algún sistema de mensajería instantánea

- DoS: Ataque de denegación de servicio, por ejemplo realizar un ataque a un servidor para colapsarlo

Cerca algunes aplicacions a Internet capaces de descobrir contrasenyes. Com ho fan?

- Cerca a Internet alguna aplicació per comprovar el nivell de seguretat de les contrasenyes que utilitzes habitualment. Utilitzes contrasenyes prou segures?

- Com podem crear una bona contrasenya però fàcil de recordar? Posa'n un exemple.

- És convenient canviar la contrasenya de tant en tant? Com ho pots fer per recordar el canvi fàcilment?

CPD

Cerca a Internet què és un CPD.

Un CPD es un edificio o sala de gran tamaño usada para mantener en él una gran cantidad de equipamiento electrónico. Suelen ser creados y mantenidos por grandes organizaciones con objeto de tener acceso a la información necesaria para sus operaciones. Por ejemplo, un banco puede tener un data center con el propósito de almacenar todos los datos de sus clientes y las operaciones que estos realizan sobre sus cuentas. Prácticamente todas las compañías que son medianas o grandes tienen algún tipo de CPD, mientras que las más grandes llegan a tener varios. Entre los factores más importantes que motivan la creación de un CPD se puede destacar el garantizar la continuidad del servicio a clientes, empleados, ciudadanos, proveedores y empresas colaboradoras, pues en estos ámbitos es muy importante la protección física de los equipos informáticos o de comunicaciones implicados, así como servidores de bases de datos que puedan contener información crítica.

Quins factors creus que s'ha de tenir en compte a l'hora d'escollir on situar els equips que formen el CPD?

- Coste económico: coste del terreno, impuestos municipales, seguros…

- Infraestructuras disponibles en las cercanías: energía eléctrica, carreteras, acometidas de electricidad, centralitas de telecomunicaciones, bomberos…

- Riesgo: posibilidad de inundaciones, incendios, robos, terremotos…

Una vez seleccionada la ubicación geográfica es necesario encontrar unas dependencias adecuadas para su finalidad Algunos requisitos serian:

- Doble acometida eléctrica.

- Muelle de carga y descarga.

- Montacargas y puertas anchas.

- Altura suficiente de las plantas.

- Medidas de seguridad en caso de incendio o inundación: drenajes, extintores, vías de evacuación, puertas ignífugas

- Aire acondicionado, teniendo en cuenta que se usará para la refrigeración de equipamiento informático.

- Almacenes.

- Orientación respecto al sol (si da al exterior).

- Acondicionamiento de salas.

- Instalación de alarmas, control de temperatura y humedad con avisos SNMP o SMTP.

- Facilidad de acceso (pues hay que meter en él aires acondicionados pesados, muebles de

- servidores grandes, etc).

- Una parte especialmente importante de estas infraestructuras son aquellas destinadas a la seguridad física de la instalación, lo que incluye:

- Cerraduras electromagnéticas.

- Torniquetes.

- Cámaras de seguridad.

- Detectores de movimiento.

- Tarjetas de identificación

Donades les característiques de la Mercè: on creus que podríem instal·lar un petit CPD?

On té Google situats “presumptement”alguns dels seus Data Centers?

Google cuenta en la actualidad con una red de 36 data centers, 19 de los cuales están en Estados Unidos, 13 en Europa, 2 en China, otro en Brasil y uno más en Japón. En estas instalaciones hay aproximadamente unos 450.000 servidores que corren distros de GNU/Linux adaptadas a las particulares necesidades de estos equipos.

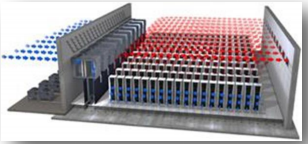

Investiga sobre possibles sistemes de climatització adequats per un CPD.

Direct Free-Cooling: basado en introducir aire exterior frío filtrado al interior del CPD mediante una regulación para mantener los óptimos niveles de temperatura y humedad.

Expansión Directa: Equipos de climatización basados en gas refrigerante. Sistemas económicos, fiables y con un buen rendimiento. Regulan con precisión la temperatura y humedad del CPD.

Water Cooling: Sistemas de climatización basados en agua enfriada e intercambiadores de agua / aire

Sistemas Internos de Refrigeración: Sistemas de refrigeración mediante gas refrigerante o líquido refrigerante basados en un módulo idéntico que los racks y en los que el intercalado entre ellos proporciona gran capacidad de refrigeración.

Islas Frías/Calientes: Consiste en cerrar el volumen frío y separarlo del caliente para aumentar el rendimiento de las máquinas de climatización

Quines condicions d'humitat i temperatura són les idònies per un CPD?

La temperatura recomendada para una sala es de 21 grados y un 50% de humedad relativa

Actualment s'està invertint en CPDs més ecològics pel què fa al consum energètic d'aquest. Quines propostes podem fer a l'hora d'instal·lar un CPD per tal de que consumeixi menys energia?

El Direct Free-Cooling es un método de ahorro, también está la situación física del cpd, en sitios con viento para tranformar el viento en energía, paneles solares, y también las auditorias, aportando ayuda en temas como la renovación de equipos antiguos, o la utilización al 100% de los equipos de hardware.

Cerca què són les regletes protectores, els estabilitzadors de tensió i els SAIS. Cerca també alguna imatge de cadascun d'ells.

Regletas protectoras: hay dos tipos de regletas protectoras. La primera simplemente desconecta la alimentación del ordenador y demás componentes, dejando el pc como si no estuviera enchufado. La segunda tiene un fusible que cuando hay una subida de tensión, salta y evita que se estropee el pc

Com s'anomenen els SAIS en anglès? Quines sigles utilitzen per a nomenar aquesta mena de dispositius?

Uninterruptible Power Supply = UPS

SAI

Cerca a Internet diferents models de SAIS disponibles al mercat tant online com ofline i compara els preus i característiques de cadascun d'ells. (Algunes marques de SAIS són Emerson, APC, Eaton, Socomec, NGS, MGE...)

APC Black-UPS CS 500VA 230V precio 105€, 500VA off-line peso 6.32 Kg, 1 batteria

SAI Phasak Gate 1 1000 VA precio 311,87€ 1000va on-line peso 9,3 Kg, 2 baterias

APC Black-UPS CS 500VA 230V precio 105€, 500VA off-line peso 6.32 Kg, 1 batteria

SAI Phasak Gate 1 1000 VA precio 311,87€ 1000va on-line peso 9,3 Kg, 2 baterias

Baixa't d'Internet algun manual d'instruccions d'un SAI i identifica els paràmetre anteriors

Modelo: APC Smart-UPS 1400

Tecnologia / Technology: en el manual no específica la tegnologia empleada

Potència / Capacity: 1400 VAC, 950W

Entrada / Input: 230 V

Sortida / Output: 115 VCA a batería

Battery: 7,4 minutos a carga maxima, subministrando 950W, vida de 3 a 6 años y tiempo de recarga de 3 horas.

Transfer Time: 2 ms. típico, 4 ms. máximo

Indicator y Alarm: Reemplazo de la bacteria, Si la batería no pasa la autoprueba, el SAI emite pitidos cortos durante un minuto y se enciende el LED de reemplazo de la bacteria. Cuando el SAI está sobrecargado, se enciende el LED de sobrecarga y el SAI emite un tono sostenido. La alarma permanece activa hasta que se extraiga la sobrecarga. Durante la operación con batería, el LED de operación con batería se ilumina y el SAI emite una alarma sonora que consta de cuatro pitidos cada 30 segundos. La alarma se detiene cuando el SAI vuelve a la operación en línea Cuando el SAI está operando a batería y la reserva de energía de la misma se agota, el SAI suena en forma continua

Interface: con este modelo de SAI usaremos el programa powerchute