Diferència entre revisions de la pàgina «Pràctiques de Seguretat activa en xarxes»

(→Monitorització de Xarxes: Munin) |

(→Monitorització de Xarxes: cacti) |

||

| Línia 137: | Línia 137: | ||

# Importa una M.V amb el S.O. Ubuntu Server. Instal·la openssh-server. | # Importa una M.V amb el S.O. Ubuntu Server. Instal·la openssh-server. | ||

# Instal·la '''cacti''' i configura-ho per tal de monitoritzar localhost | # Instal·la '''cacti''' i configura-ho per tal de monitoritzar localhost | ||

| − | # Confiura un segon servidor per tal que cacti el pugui monitoritzar | + | # Confiura un segon servidor per tal que cacti el pugui monitoritzar |

| + | |||

| + | (Per a aquest segon servidor només cal instal.lar els paquets snmp i cacti cacti-spine) | ||

| + | |||

# Configurar cacti per tal que monitoritzi un servei (apache2, o qualsevol altre) | # Configurar cacti per tal que monitoritzi un servei (apache2, o qualsevol altre) | ||

Revisió del 09:45, 11 març 2016

Contingut

Exercici de Seguretat Activa en Xarxes

Exercici d'investigació

Visiteu el web Eines de Seguretat que disposa d'un catàleg d'eines de seguretat (utilitzeu el google traductor per traduir la pàgina si teniu problemes amb l'anglès). Feu una classificació en forma de taula de les eines més populars, classificades per categories, per a què serveixen, si es poden utilitzar per realitzar atacs i les plataformes on es poden utilitzar. Per exemple:

| Tipus | Nom | Plataformes | Funcionalitats |

|---|---|---|---|

| Sniffers | Whireshark | Windows, Linux, Mac | Examinar el tràfic d'una xarxa |

| Scanners de vulnerabilitats | ... | ... | ... |

SPAM

Son mensajes no solicitados, habitualmente de tipo publicitario, enviados en cantidades masivas. Aunque se puede hacer por distintas vías, la más utilizada entre el público en general es la basada en el correo electrónico.

Otras tecnologías de internet que han sido objeto de spam incluyen grupos de noticias usenet, motores de búsqueda, wikis y blogs.

- Explica diferents mètodes de detecció del correu brossa.

- HOAX (Falsa Alarma)

- Cerqueu l’últim correu cadena que us hagi arribat.

- Busqueu informació a Internet sobre el missatge que conté. La majoria de vegades n’hi ha prou amb buscar el títol del correu.

- Verifiqueu si es tracta d’un missatge fals. Si no ho aconseguiu la primera vegada, proveu-ho amb un altre correu cadena. Gairebé tots acostumen a tenir un contingut fals.

- Anti-Spamming

- Accediu a l’URL de vermiip.

- Expliqueu quin mecanisme fan servir per enganyar els motors de cerca dels spammers.

- Identitats falses de remitents de correu

- Cerqueu informació de la iniciativa SPF (Sender Policy Framework).

- Expliqueu com fan servir els spammers les identitats falses.

- Expliqueu quin és l’objectiu de l’SPF.

Espies

- Necessitareu dos equips connectats entre ells en una xarxa interna (EMPRESA). Captura els paquets amb el programa Wireshark que envien els altres dos, es possible?.

- Instal·la i configura el programari WireShark per rebre tots els paquets possibles que circulen per la xarxa

- Estableix una connexió HTTP a google.

- Cerca cadascun dels paquets enviats per fer el ping i mira les trames generades.

- Cerca les trames enviades per la connexió HTTP. Fíxat en el protocol TCP que envia 3 paquets per realitzar la connexió. Quins son? Per exemple, podeu agafar la ip del campus i utilitzar "ip.adress ==" com a filtre.

- Realitza una connexió SSH, telnet o ftp pots crear-te el teu servidor ftp a windows server 2008 enlace1 enlace2 o conectar-te a "ftp ficus.pntic.mec.es" enllaç més servidors intenta capturar la contrasenya amb el sniffer. L'heu pogut capturar?

- Utilitzant el programari Dsniff i ARPSpoofing, intenta realitzar l'atac man in the middle d'aquest vídeo.

Seguretat WIFI

- Explica les maneres d'assegurar una xarxa WIFI. Explica els differents protocols de seguretat i fes una comparativa (+segurs, -segurs)

Quins protocols de seguretat WIFI son febles i podem obtenir la contrasenya. Com s'anomena aquest atac i amb quin programa es pot realitzar?

- WarDrive

- Busqueu informació sobre què és el WarDrive.

- en què consisteix el WarDrive i quines mesures es poden aplicar per evitar-lo. Instal·lar l'aplicació NetStumbler

Monitorització

- Cerqueu informació de les eines Nagios, Ntop i munin.

- Expliqueu quina informació de xarxa monitora cadascuna de les eines mencionades.

Monitorització de Xarxes: Munin

- Importa una M.V amb el S.O. Ubuntu 14.04 Desktop. Instal·la openssh-server.

- Instal·la munin i configura-ho per tal de monitoritzar localhost

- Confiura un segon servidor per tal que munin el pugui monitoritzar

- Configurar munin per tal que monitoritzi un servei (apache2, o qualsevol altre)

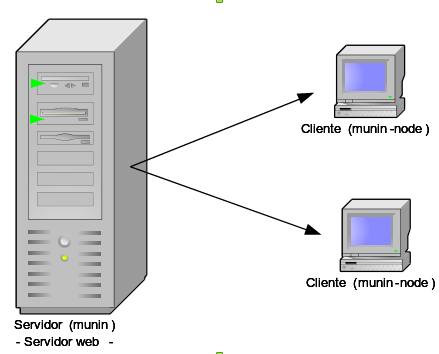

//Notes: Munin Node, un nodo es un programa instalado en un host o equipo que se ejecuta en cada host y envía datos a Munin Master.

Munin Master es responsable de la recopilación de datos de los nodos Munin. Almacena estos datos en RRD, los archivos y los gráficos de cada nodo.También comprueba si los valores o datos que van llegando tuvieron alguna variación brusca tanto en máximos o en mínimos según valores específicos y enviarán alertas si esto sucede al administrador que es quien ha configurado los limites críticos o de advertencia.*/

/*ponemos las máquinas virtuales(server y nodo) en modo puente para configurar las ip manualmente*/

Solució:

Solucio munin

/***** Instalació i configuració MUNIN al server master *****/

0. sudo apt-get update

sudo apt-get install openssh-server

1. Instalació munin

$sudo apt-get install apache2 munin

2. Comprovar que munin té tots els permisos:

$sudo munin-check

3. Comprovar la configuració del apache:

sudo vim /etc/munin/apache.conf

--> canviar Allow from localhost 127.0.0.0/8 ::1 ---> per: Allow from all

--> dins de <Directory /var/cache/munin/www>

sudo vim /etc/apache2/sites-available/default-ssl.conf

---> afegit al final de tot però abans de </virtualhost>

include /etc/munin/apache.conf

4. Editamos el fichero /etc/apache2/apache2.conf

Añadimos la siguiente configuración:

<Directory /var/cache/munin/www/>

Options Indexes FollowSymLinks

AllowOverride None

Require all granted

</Directory>

5.Reinicia el servei per que agafi els canvis:

sudo /etc/init.d/apache2 restart

6. Al navegador, entra amb localhost/munin

/***** Instalació i configuració MUNIN als nodes *****/

1.Instalar la monitorització en els servidor a escanejar:

sudo apt-get install munin-node

2. Configurar el node per tal que el master pugui agafar les estadistiques:

sudo vim /etc/munin/munin-node.conf

---> afegir la ip del master, per ex: 192.168.1.136:

allow ^192\.168\.1\.136$

3. sudo service munin-node restart

4.Configurar el servidor master per tal que pugui escanejar el node anterior

(La ip de eva.node és la ip (ifconfig) de la segona màquina, de la màquina client)

sudo vim /etc/munin/munin.conf

--->afegir la configuració del node anterior:

[eva.node]

address 192.168.1.134

use_node_name yes

5. Reiniciem node servidor

sudo /etc/init.d/apache2 restart

6. Visualitzem al node server a localhost/muninMonitorització de Xarxes: cacti

- Importa una M.V amb el S.O. Ubuntu Server. Instal·la openssh-server.

- Instal·la cacti i configura-ho per tal de monitoritzar localhost

- Confiura un segon servidor per tal que cacti el pugui monitoritzar

(Per a aquest segon servidor només cal instal.lar els paquets snmp i cacti cacti-spine)

- Configurar cacti per tal que monitoritzi un servei (apache2, o qualsevol altre)

solució:

Web pas a pas amb la configuració i instal·lació del cacti

Web pas a pas amb la configuració i instal·lació del cacti II