Diferència entre revisions de la pàgina «Pràctiques d'Instal·lació i configuració d'un tallafoc»

(→Exercici 2 : Tallafoc DMZ (IPTABLES)) |

(→Exercici 2 : Tallafoc DMZ (IPTABLES)) |

||

| Línia 68: | Línia 68: | ||

* a) El tallafoc és una MV amb Ubuntu Server: | * a) El tallafoc és una MV amb Ubuntu Server: | ||

La eth0 pots deixar-la com a dhcp o posar l'adreça fixa que vulguis. La resta d' IPs i nom de les eth1, eth2 s'ha de mantenir tal qual. | La eth0 pots deixar-la com a dhcp o posar l'adreça fixa que vulguis. La resta d' IPs i nom de les eth1, eth2 s'ha de mantenir tal qual. | ||

| − | |||

* b) Client_Lan: És un Ubuntu Desktop 14, amb openssh-server i update instal.lats | * b) Client_Lan: És un Ubuntu Desktop 14, amb openssh-server i update instal.lats | ||

* c) El DMZ és un Ubuntu Server 14 com el tallafoc, amb update del SO, openssh-server i apache2 instal.lats | * c) El DMZ és un Ubuntu Server 14 com el tallafoc, amb update del SO, openssh-server i apache2 instal.lats | ||

* Captura pantalles de les configuracions de IPs de cada màquina | * Captura pantalles de les configuracions de IPs de cada màquina | ||

| − | Dintre del firewall, al fitxer tallafocs.sh, crea: | + | Dintre del firewall, al fitxer tallafocs.sh (crea'l amb sudo vim/nano tallafocs.sh, executa'l amb sudo sh tallafocs.sh), crea les següents regles: |

* Política restrictiva | * Política restrictiva | ||

| − | * Accés a Internet ( | + | * Accés a Internet (servidors http i https, així com dns) des de la LAN |

| − | * Denega l'accés a | + | * Denega l'accés a Internet des de la LAN |

* Accés al servei ssh del servidor DMZ des de Internet pel port 2222 | * Accés al servei ssh del servidor DMZ des de Internet pel port 2222 | ||

* Denegar l'accés al Port 22 des de Internet però permet-ho des de la LAN al firewall | * Denegar l'accés al Port 22 des de Internet però permet-ho des de la LAN al firewall | ||

Revisió del 21:03, 3 abr 2016

Contingut

Exercici 1 : Tallafoc simple d'un pc (ufw)

1.Exercici de teoria.

- Busca aquests termes:

- 1.1 UTM (Unified Threat Management)

- 1.2 Payload (tant a nivell de TCP/IP com de seguretat)

- 1.3 Fes una comparativa de firewalls segons les seves distintes classificacions. Visita:

https://en.wikipedia.org/wiki/Comparison_of_firewalls

- 1.4 Què és un paquet mangled? Què té a veure amb atacs DoS i amb nmap? Quins tipus de firewalls els detecten?

2.Utilitza el programari ufw, Uncomplicated Firewall, per realitzar el següent exercici:

- El tallafoc és una MV amb Ubuntu Server.

- Instal·la el servei SSH

- Realitza una Connexió ssh

- 1 Activa el firewall UFW

- 2 Comprova l'estat del firewall (mode verbose)

- Realitza una connexió SSH al servidor anterior

- 3 Permet la connexió SSH (regla ufw)

- 4 Elimina la regla anterior del ssh.

- 5 Permet la connexió ssh només des del teu PC

- Instal·la el servidor apache2

- Accedeix a la web

- 6 Permet el accés a la web

- 7 Permet l'accés a la web només del rang 172.16.204.1-254

- 8 Crea un LOG del firewall

- 9 Deshabilita el ping (/etc/ufw/before.rules) . Hem de comentar les 5 línies que comencen després de ok icmp

- 10 Denega l'accés al pc a la xarxa 172.16.204.0/24

- 11 Denega l'accés al servei apache al pc 172.16.204.254

- 12 Comprova l'estat del firewall amb números de regles

- 13 Selecciona una regla i elimina-la

Exercicis:

- a) Torna a habilitar ping, comprova-ho i captura pantalla

- b) Prova altres protocols com ftp, telnet i dns. Crea regles d'allow, deny i reject per ells. Enumera-les.

- c) Afegeix més regles teves amb captura de pantalles

EXERCICI BÀSIC IPTABLES

Volem descartar una connexió concretament la pàgina www.marca.com (nslookup / http://www.hcidata.info/) mitjançant iptables ja que volem que les altres persones que es connecten aquest ordinador aprofiten més el temps.

Exercici 2 : Tallafoc DMZ (IPTABLES)

1. Busca que és una DMZ i quins tipus de DMZ podem tenir a la empresa.

Realitza el següent cas pràctic:

En aquest tipus de Firewall s'ha de permetre:

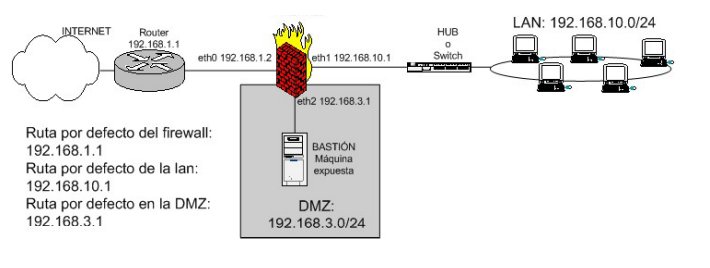

- 3 Màquines, a, b i c: (el router de l'esquerra que es veu al gràfic no l'implementarem, el firewall farà de router).

- a) El tallafoc és una MV amb Ubuntu Server:

La eth0 pots deixar-la com a dhcp o posar l'adreça fixa que vulguis. La resta d' IPs i nom de les eth1, eth2 s'ha de mantenir tal qual.

- b) Client_Lan: És un Ubuntu Desktop 14, amb openssh-server i update instal.lats

- c) El DMZ és un Ubuntu Server 14 com el tallafoc, amb update del SO, openssh-server i apache2 instal.lats

- Captura pantalles de les configuracions de IPs de cada màquina

Dintre del firewall, al fitxer tallafocs.sh (crea'l amb sudo vim/nano tallafocs.sh, executa'l amb sudo sh tallafocs.sh), crea les següents regles:

- Política restrictiva

- Accés a Internet (servidors http i https, així com dns) des de la LAN

- Denega l'accés a Internet des de la LAN

- Accés al servei ssh del servidor DMZ des de Internet pel port 2222

- Denegar l'accés al Port 22 des de Internet però permet-ho des de la LAN al firewall

Exercici 3: Tallafoc IPCOP

- Crea una MV amb 3 targetes de xarxa:

- La targeta de xarxa que tindrà connexió d'internet ha d'estar configurada amb mode 'pont'.

- La targeta de Xarxa que es comunicarà amb la LAN ha d'estar configurada amb mode 'només anfitrió'

- La targeta de xarxa que es comunicarà amb la DMZ ha d'estar configurada amb mode 'pont'

- Instal·la el programari IPCOP i configura-ho amb les xarxes Green, Red i Orange.

- Accedeix a la Web de IPCOP i realitza l'exercici Firewall d'una LAN amb connexió d'Internet i amb DMZ utilitzant aquest programari.

XARXES IPCOP

- GREEN — Xarxa de confiança. Xarxa interna.

- BLUE — Xarxa de semi-confiança. Normalment wireless.

- ORANGE — DMZ per als serveis que s'ofereixen a Internet

- RED — Xarxa per la que ens connectem a Internet

Exercici 4: Tallafoc IPCOP

IPCop és un tallafocs (firewall) de distribució Linux, permet crear xarxes virtuals VPN, dins d'elles podem administrar o limitar l'ús de la xarxa als usuaris. Té una interfície web des de la qual podem gestionar i administrar el tallafocs. Aquestes són unes quantes opcions amb les que ens podem trobar.

Es tracta d'utilitzar l'eina IPCop utilitzant la interface vermella i verda, per a la interfície vermella servirà per a la connexió d'internet que tindrà una ip estàtica i la interfície verd, per a la LAN, amb la qual crearem la VPN. Per a la connexió verda Adreça IP: 10.0.0.10, Mascara de Xarxa: 255.255.255.0, per a la interfície vermella (aquí donarem una IP de la xarxa que ens dóna servei d'internet. Per a la porta d'enllaç porta d'enllaç la posarem de la xarxa a la qual estiguem connectats, la IP del router. i lògicament caldrà activar el DHCP. Per accedir a la interfície https://IPCop:8443 o https://10.0.0.10:8443.

activar el proxy, Restringir accés a Web 'si recerques https://IPCop:8443/cgi-bin/urlfilter.cgi, Carregar blacklist, canviar el missatge de restricció Limitar dies i velocitat de connexió