Diferència entre revisions de la pàgina «Pràctiques d'Instal·lació i configuració d'un tallafoc»

(→EXERCICI BÀSIC IPTABLES) |

(→EXERCICI BÀSIC IPTABLES) |

||

| Línia 101: | Línia 101: | ||

23- Permitimos el paso de paquetes cuya conexión ya se ha establecido o es nueva pero está relacionada a una conexión ya establecida | 23- Permitimos el paso de paquetes cuya conexión ya se ha establecido o es nueva pero está relacionada a una conexión ya establecida | ||

| + | |||

| + | 1- iptables -V | ||

| + | 2- iptables -F | ||

| + | iptables -X | ||

| + | iptables -Z | ||

| + | iptables -t nat -F | ||

| + | |||

| + | 3-iptables -A INPUT -j DROP | ||

| + | 4-iptables -A INPUT -s 192.168.0.155 -j ACCEPT | ||

| + | 5-iptables -A OUTPUT -j ACCEPT | ||

| + | 6-iptables -A INPUT -s 192.168.0.155 -j DROP | ||

| + | 7-iptables -A INPUT -s 192.168.0.0/24 -j DROP | ||

| + | 8-iptables -A INPUT -s 192.168.0.155 -j REJECT | ||

| + | 9-iptables -A INPUT -i lo -p tcp --dport 3386 -j ACCEPT | ||

| + | 10-iptables -A INPUT -p tcp --dport 80 -j ACCEPT | ||

| + | 11-iptables -A INPUT -p tcp --dport 20 -j ACCEPT | ||

| + | iptables -A INPUT -p tcp --dport 21 -j ACCEPT | ||

| + | 12-iptables -A INPUT -s 192.168.1.10 -p tcp --dport 22 -j ACCEPT | ||

| + | 13-iptables -A INPUT -s 192.168.1.10 -p tcp --dport 23 -j DROP | ||

| + | 14-iptables -A INPUT -n mac --mac-source 00:db:ff:34:ab:fe | ||

| + | 15-iptables -A FORWARD -s 0.0.0.0/0 -i eth1 -d 192.168.1.0/24 -j DROP | ||

| + | 16-iptables -A INPUT -s 0.0.0.0/0 -p tcp --dport 1:1024 -j DROP | ||

| + | iptables -A INPUT -s 0.0.0.0/0 -p udp --dport 1:1024 -j DROP | ||

| + | 17-iptables -A FORWARD -s 192.168.1.0/24 -i eth1 -p tcp --dport 53 -j ACCEPT | ||

| + | 18-iptables -A FORWARD -s 192.168.1.0/24 -i eth1 -p udp --dport 53 -j ACCEPT | ||

| + | 19-iptables -A FORWARD -s 192.168.1.0/24 -j DROP | ||

| + | 20-iptables -A INPUT -s 0.0.0.0/0 -p tcp --dport 25 -j ACCEPT | ||

| + | iptables -A INPUT -s 0.0.0.0/0 -p tcp --dport 110 -j ACCEPT | ||

| + | 21-iptables -A INPUT -s 192.168.3.0/24 -d 192.168.1.0/24 -j DROP | ||

| + | 22- | ||

= Exercici 2 : Tallafoc DMZ (IPTABLES) = | = Exercici 2 : Tallafoc DMZ (IPTABLES) = | ||

Revisió del 16:57, 14 abr 2016

Contingut

Exercici 1 : Tallafoc simple d'un pc (ufw)

1.Exercici de teoria.

- Busca aquests termes:

- 1.1 UTM (Unified Threat Management)

- 1.2 Payload (tant a nivell de TCP/IP com de seguretat)

- 1.3 Fes una comparativa de firewalls segons les seves distintes classificacions. Visita:

https://en.wikipedia.org/wiki/Comparison_of_firewalls

- 1.4 Què és un paquet mangled? Què té a veure amb atacs DoS i amb nmap? Quins tipus de firewalls els detecten?

2.Utilitza el programari ufw, Uncomplicated Firewall, per realitzar el següent exercici:

- El tallafoc és una MV amb Ubuntu Server.

- Instal·la el servei SSH

- Realitza una Connexió ssh

- 1 Activa el firewall UFW

- 2 Comprova l'estat del firewall (mode verbose)

- Realitza una connexió SSH al servidor anterior

- 3 Permet la connexió SSH (regla ufw)

- 4 Elimina la regla anterior del ssh.

- 5 Permet la connexió ssh només des del teu PC

- Instal·la el servidor apache2

- Accedeix a la web

- 6 Permet el accés a la web

- 7 Permet l'accés a la web només del rang 172.16.204.1-254

- 8 Crea un LOG del firewall

- 9 Deshabilita el ping (/etc/ufw/before.rules) . Hem de comentar les 5 línies que comencen després de ok icmp

- 10 Denega l'accés al pc a la xarxa 172.16.204.0/24

- 11 Denega l'accés al servei apache al pc 172.16.204.254

- 12 Comprova l'estat del firewall amb números de regles

- 13 Selecciona una regla i elimina-la

Exercicis:

- a) Torna a habilitar ping, comprova-ho i captura pantalla

- b) Prova altres protocols com ftp, telnet i dns. Crea regles d'allow, deny i reject per ells. Enumera-les.

- c) Afegeix més regles teves amb captura de pantalles

EXERCICI BÀSIC IPTABLES

Volem descartar una connexió concretament la pàgina www.marca.com (nslookup / http://www.hcidata.info/) mitjançant iptables ja que volem que les altres persones que es connecten aquest ordinador aprofiten més el temps.

1- Ver la versión de iptables

2- Borrado de todas las reglas

3- Eliminar todos los paquetes que entren.

4- Añadir una regla a la cadena INPUT para aceptar todos los paquetes que se originan desde la dirección 192.168.0.155.

5- Permitir la salida de paquetes.

6- Añadir una regla a la cadena INPUT para rechazar todos los paquetes que se originan desde la dirección 192.168.0.155.

7- Añadir una regla a la cadena INPUT para rechazar todos los paquetes que se originan desde la dirección de red 192.168.0.0.

8- Añadir una regla a la cadena INPUT para rechazar todos los paquetes que se originan desde la dirección 192.168.0.155 y enviar un mensaje de error icmp.

9- Permitir conexiones locales (al localhost), por ejemplo a mysql.

10- Permitir el acceso a nuestro servidor web (puerto TCP 80).

11- Permitir el acceso a nuestro servidor ftp (puerto TCP 20 y 21).

12- Permitimos a la máquina con IP 192.168.0.155 conectarse a nuestro equipo a través de SSH.

13- Rechazamos a la máquina con IP 192.168.0.155 conectarse a nuestro equipo a través de Telnet.

14- Rechazamos las conexiones que se originen de la máquina con la dirección física 00:db:f0:34:ab:78.

15- Rechazamos todo el tráfico que ingrese a nuestra red LAN 192.168.0.0 /24 desde una red remota, como Internet, a través de la interfaz eth0.

16- Cerramos el rango de puerto bien conocido desde cualquier origen

17- Aceptamos que vayan de nuestra red 192.168.0.0/24 a un servidor web (puerto 80)

18- Aceptamos que nuestra LAN 192.168.0.0/24 vayan a puertos https

19- Aceptamos que los equipos de nuestra red LAN 192.168.0.0/24 consulten los DNS, y denegamos todo el resto a nuestra red

20- Permitimos enviar y recibir e-mail a todos

21- Cerramos el acceso de una red definida 192.168.3.0/24 a nuestra red LAN 192.168.2.0/24

22- Permitimos el paso de un equipo específico 192.168.3.5 a un servicio (puerto 5432) que ofrece un equipo específico (192.168.0.5) y su respuesta

23- Permitimos el paso de paquetes cuya conexión ya se ha establecido o es nueva pero está relacionada a una conexión ya establecida

1- iptables -V 2- iptables -F

iptables -X iptables -Z iptables -t nat -F

3-iptables -A INPUT -j DROP 4-iptables -A INPUT -s 192.168.0.155 -j ACCEPT 5-iptables -A OUTPUT -j ACCEPT 6-iptables -A INPUT -s 192.168.0.155 -j DROP 7-iptables -A INPUT -s 192.168.0.0/24 -j DROP 8-iptables -A INPUT -s 192.168.0.155 -j REJECT 9-iptables -A INPUT -i lo -p tcp --dport 3386 -j ACCEPT 10-iptables -A INPUT -p tcp --dport 80 -j ACCEPT 11-iptables -A INPUT -p tcp --dport 20 -j ACCEPT

iptables -A INPUT -p tcp --dport 21 -j ACCEPT

12-iptables -A INPUT -s 192.168.1.10 -p tcp --dport 22 -j ACCEPT 13-iptables -A INPUT -s 192.168.1.10 -p tcp --dport 23 -j DROP 14-iptables -A INPUT -n mac --mac-source 00:db:ff:34:ab:fe 15-iptables -A FORWARD -s 0.0.0.0/0 -i eth1 -d 192.168.1.0/24 -j DROP 16-iptables -A INPUT -s 0.0.0.0/0 -p tcp --dport 1:1024 -j DROP

iptables -A INPUT -s 0.0.0.0/0 -p udp --dport 1:1024 -j DROP

17-iptables -A FORWARD -s 192.168.1.0/24 -i eth1 -p tcp --dport 53 -j ACCEPT 18-iptables -A FORWARD -s 192.168.1.0/24 -i eth1 -p udp --dport 53 -j ACCEPT 19-iptables -A FORWARD -s 192.168.1.0/24 -j DROP 20-iptables -A INPUT -s 0.0.0.0/0 -p tcp --dport 25 -j ACCEPT

iptables -A INPUT -s 0.0.0.0/0 -p tcp --dport 110 -j ACCEPT

21-iptables -A INPUT -s 192.168.3.0/24 -d 192.168.1.0/24 -j DROP 22-

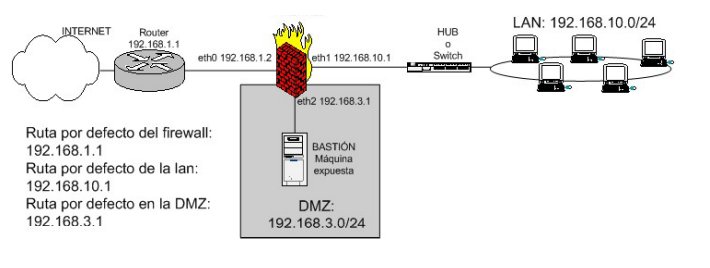

Exercici 2 : Tallafoc DMZ (IPTABLES)

1. Busca que és una DMZ i quins tipus de DMZ podem tenir a la empresa.

Realitza el següent cas pràctic:

En aquest tipus de Firewall s'ha de permetre:

- 3 Màquines, a, b i c: (el router de l'esquerra que es veu al gràfic no l'implementarem, el firewall farà de router).

- a) El tallafoc és una MV amb Ubuntu Server:

La eth0 pots deixar-la com a dhcp o posar l'adreça fixa que vulguis, per fer proves és millor estàtic.

- b) Client_Lan: És un Ubuntu Desktop 14, amb openssh-server i update instal.lats

- c) El DMZ és un Ubuntu Server 14 com el tallafoc, amb update del SO, openssh-server i apache2 instal.lats

- Captura pantalles de les configuracions de IPs de cada màquina

Dintre del firewall, al fitxer tallafocs.sh (crea'l amb sudo vim/nano tallafocs.sh, executa'l amb sudo sh tallafocs.sh), crea les següents regles:

- Política restrictiva (abans d'això, comprova que les configuracions funcionen totes amb una política permisiva)

- 1.Accés a Internet (servidors http i https, així com dns) des de la LAN. Denega l'accés a Internet des de la LAN (descomenta les línies anteriors)

- 2.Accés al servei ssh del servidor DMZ des de Internet pel port 2222. Prova-ho desde la màquina real amb ssh -p 2222 willy@ip_firewall_eth0

- 3.Denegar l'accés a ssh del firewall des de Internet però permet-ho des de la LAN al firewall

- 4. Permetre accés públic als ports 80, 443 del servidor DMZ. Bloquejar la resta de connexions entre DMZ i lan.

- Crea altres regles i captura les pantalles.

- Captura final de sudo iptables -L

#!/bin/bash

#nom del script: tallafocs.sh

## FLUSH de les regles

iptables -F

iptables -X

iptables -Z

iptables -t nat -F

echo "1" > /proc/sys/net/ipv4/ip_forward

#Comportament per defecte

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

iptables -t nat -P PREROUTING ACCEPT

iptables -t nat -P POSTROUTING ACCEPT

##0.Regla de NAT per transformar la IP origen dels paquets (lan i dmz) amb la ip pública del firewall (eth0)

## cas masquerade és un cas de SNAT de N:1 adreçes

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADEPer executar l'script: $sudo sh tallafocs.sh Per connectar-te des de la màquina real al servidor de la DMZ via ssh $ssh -p 2222 willy@ip_firewall ex: $ssh -p 2222 willy@172.16.204.1

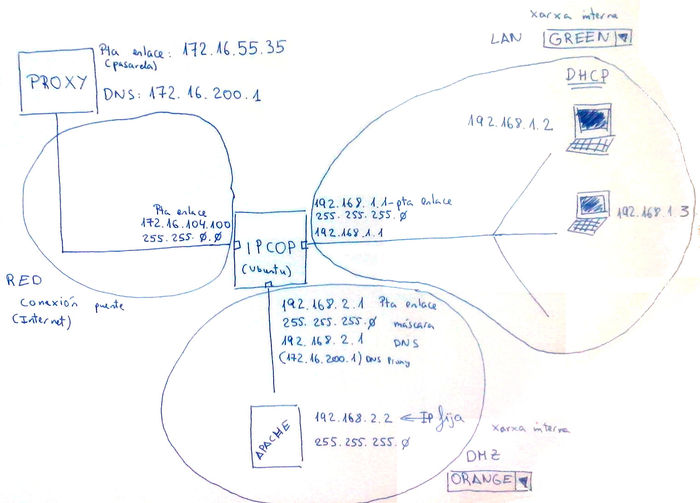

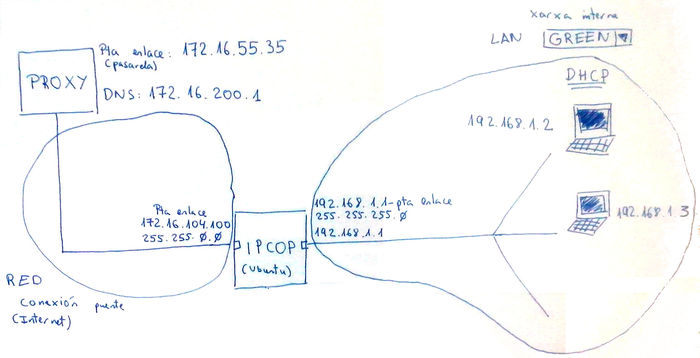

Exercici 3: Tallafoc IPCOP

- Crea una MV amb 3 targetes de xarxa:

- La targeta de xarxa que tindrà connexió d'internet ha d'estar configurada amb mode 'pont'.

- La targeta de Xarxa que es comunicarà amb la LAN ha d'estar configurada amb mode 'xarxa interna'

- La targeta de xarxa que es comunicarà amb la DMZ ha d'estar configurada amb mode 'xarxa interna'

- Instal·la el programari IPCOP i configura-ho amb les xarxes Green, Red i Orange.

- Accedeix a la Web de IPCOP i realitza l'exercici Firewall d'una LAN amb connexió d'Internet i amb DMZ utilitzant aquest programari.

XARXES IPCOP

- GREEN — Xarxa de confiança. Xarxa interna.

- BLUE — Xarxa de semi-confiança. Normalment wireless.

- ORANGE — DMZ per als serveis que s'ofereixen a Internet

- RED — Xarxa per la que ens connectem a Internet

Exercici 4: Tallafoc IPCOP

IPCop és un tallafocs (firewall) de distribució Linux, permet crear xarxes virtuals VPN, dins d'elles podem administrar o limitar l'ús de la xarxa als usuaris. Té una interfície web des de la qual podem gestionar i administrar el tallafocs. Aquestes són unes quantes opcions amb les que ens podem trobar.

Es tracta d'utilitzar l'eina IPCop utilitzant la interface vermella i verda, per a la interfície vermella servirà per a la connexió d'internet que tindrà una ip estàtica i la interfície verd per a la LAN.

Per a la targeta verda Adreça IP: 192.168.1.1, Mascara de Xarxa: 255.255.255.0. (tarjeta de red: modo puente)

Per a la targeta vermella Adreça IP: 172.16.104.X (tarjeta de red: red interna y asignamos nombre: GREEN)

Ens assegurem canviar la MAC de cada targeta.

Assignem la porta d'enllaç de l'insti: 172.16.55.35

Assignem el dns: 172.16.200.1

Per a les màquines de la LAN per a connectar-se a la interfície web caldrà possar https://192.168.1.1:8443 o https://ipcop:8443 Activar el proxy, Restringir accés a Web 'si recerques https://IPCop:8443/cgi-bin/urlfilter.cgi, Carregar blacklist, canviar el missatge de restricció Limitar dies i velocitat de connexió