Pràctiques d'Instal·lació i configuració d'un tallafoc

Exercici 1 : Tallafoc simple d'un pc (ufw)

1.Exercici de teoria.

- Busca aquests termes:

- 1.1 UTM (Unified Threat Management)

- 1.2 Payload (tant a nivell de TCP/IP com de seguretat)

- 1.3 Fes una comparativa de firewalls segons les seves distintes classificacions. Visita:

https://en.wikipedia.org/wiki/Comparison_of_firewalls

- 1.4 Què és un paquet mangled? Què té a veure amb atacs DoS i amb nmap? Quins tipus de firewalls els detecten?

2.UFW- Uncomplicated Firewall

ufw és una capa sobre iptables que fa més senzilla la configuració d'un tallafocs del que seria fent servir directament iptables.

Utilitza el programari ufw, Uncomplicated Firewall, per realitzar el següent exercici:

Les dos MV deuen estar en mode Pont

- El tallafoc ufw ve install·lat per defecte a la majoria de distribucions de Linux. En el cas, estrany, que no el tingueu instal·lat, instal·leu-lo abans de seguir endavant.

- Volem tenir un servidor ssh instal·lat per a poder provar el funcionament del tallafocs

- Instal·la el servei SSH

- Realitza una connexió ssh

- 1. Activa el firewall UFW

- 2. Comprova l'estat del firewall (mode verbose)

- Intenta una connexió SSH al servidor anterior (i comprova que no pots fer-la)

- 3. Permet la connexió SSH (regla ufw)

- 4. Elimina la regla anterior del ssh.

- 5. Permet la connexió ssh només des del teu PC

- Instal·la el servidor apache2

- Accedeix a la web

- 6. Permet el accés a la web

- 7. Permet l'accés a la web només del rang 172.16.XXX.1-254 (on XXX és el número de la vostra aula: 204, 205, ...)

- 8. Crea un LOG del firewall

- 9. Deshabilita el ping (/etc/ufw/before.rules) . Hem de comentar les 5 línies que comencen després de ok icmp

- 10. Denega l'accés al pc a la xarxa 172.16.XXX.0/24

- 11. Denega l'accés al servei apache al pc 172.16.XXX.254

- 12. Comprova l'estat del firewall amb números de regles

- 13. Selecciona una regla i elimina-la

Que cal lliurar: Cal que lliureu un document on es demostri, mitjançant EXPLICACIONS i captures de pantalla que heu realitzat tot l'exercici pràctic.

Exercicis:

- a) Torna a habilitar ping, comprova-ho i captura pantalla

- b) Prova altres protocols com ftp, telnet i dns. Crea regles d'allow, deny i reject per ells. Enumera-les.

VIDEOTUTORIAL:

EXERCICI BÀSIC IPTABLES

Nos disponemos a montar la infraestuctura del instituto de la Mercè, que está formado por varios departamentos (informática, Fol, mecánica...) que se ubica en diferentes edificios, en cada uno de ellos tiene diferentes aulas. Por tanto vamos a instalar un cortafuegos(firewall) con Ubuntu que tendrá dos interfaces de red (eth0 y eth1), para la primera interfaz (eth0) tendrá acceso a internet y la segunda servirá para que la LAN se conecte a ella.

Hay que poner en la máquina que actuará de cortafuegos dos tarjetas de red:

- la primera (eth0) los datos del proxy del instituto

- la segunda (eth1) ip 10.0.0.1, máscara 255.0.0.0 (no hace falta P.Enlace en eth1 si se pone en eth0)(red interna)

En la segunda máquina que corresponde con la LAN:

- la ip 10.0.0.2, máscara 255.0.0.0, P.enlace 10.0.0.1, DNS el del instituto(proxy). (Red interna)

1- Ver la versión de iptables

2- Borrado de todas las reglas

3- Queremos denegar las conexiones HTTP y HTTPS a toda nuestra LAN

4- Queremos permitir que un ordenador de la red 10.0.0.2 tenga conexión HTTP y HTTPS dentro de esa LAN

5- Denegamos acceso al aula 1

6-Cerramos el rango de puertos 1 al 1024 desde cualquier origen.

7-Cerramos el rango de puertos 1 al 1024 desde cualquier origen EXCEPTO el puerto HTTP y HTTPS para la ip 10.0.0.2

8-Se desea bloquear el ping al cortafuegos ICMP desde cualquier máquina.

9-Rechazamos todo el tráfico que ingrese a nuestra red LAN 10.0.0.0/8 desde una red remota, como Internet, a través de la interfaz eth0.

10-Denegamos SMTP, POP3 y FTP (correo electrónico y ftp) a la LAN

11-Denegamos SMTP, POP3 y FTP (correo electrónico y ftp) pero permitimos que se conecte un ordenador de la red 10.0.0.2

12-Volem descartar una connexió concretament la pàgina www.marca.com (nslookup / http://www.hcidata.info/) mitjançant iptables ja que volem que les altres persones que es connecten aquest ordinador aprofiten més el temps.

VIDEOTUTORIALES:

Teoría: https://www.youtube.com/watch?v=b5BkmH5DL20

Práctica: https://www.youtube.com/watch?v=KStLdrHkaJA

Funcionamiento: https://youtu.be/mmyqHMyKO-U

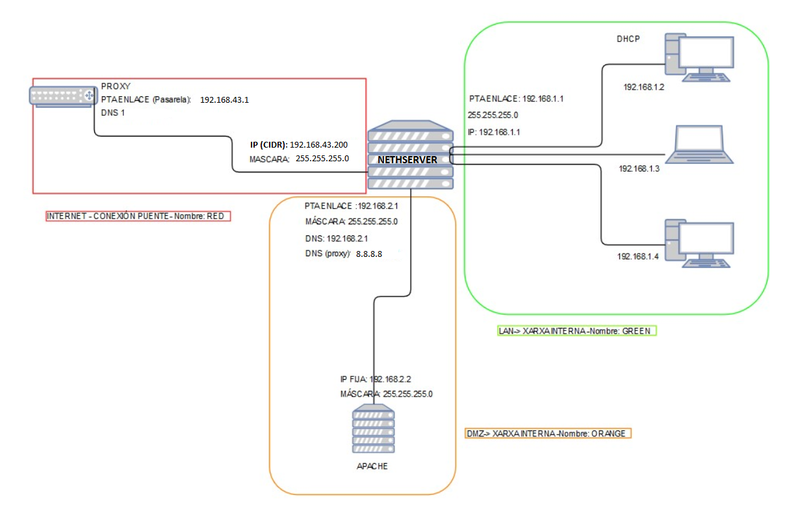

Exercici 3: Cortafuego NETHSERVER

NETHSERVER es una distribución que se destaca por ofrecer una solución modular para el despliegue rápido de servidores en pequeñas oficinas o empresas medianas.

Se ofrecen módulos listos para poder organizar la operación del servidor de correo (Postfix, Dovecot, Amavis, cliente web ClamAV + Roundcube), firewall (Shorewall), servidor de archivos y controlador de dominio activo Directorio (Samba), proxy de filtrado (Squid, ClamAV y SquidGuard), detección de intrusos y sistemas de prevención...

Lo interesante de NethServer es que el proceso de instalación y la puesta en marcha del servicio requerido se realiza con tan solo un solo clic.

Tarjeta ROJA (tarjeta de red: modo puente).

Las direcciones de la interfaz Roja son las que se han generado en mi casa, en las vuestras serán valores diferentes.

Tarjeta VERDE (tarjeta de red: red interna y asignamos nombre: GREEN)

Tarjeta NARANJA (tarjeta de red: red interna y asignamos nombre: ORANGE)

- ¿Qué es un DMZ?

- Añadir las interfaces en Nethserver (roja, verde, naranja)

- Activar servidor DHCP

- Activar el proxy

- Restringir acceso a ciertas webs y descargar lista negra.

- Instalar apache y ssh en el DMZ comprobar si es posible acceder desde la LAN al DMZ

- Hacer el caso inverso, instalar también el apache y ssh en la LAN y comprobar si desde la DMZ es posible acceder a ese ordenador

VIDEOTUTORIALES

PARTE I: https://www.youtube.com/watch?v=lTHGM9NxyLw

PARTE II: https://www.youtube.com/watch?v=xVUffflaZI4

IPCOP (similar Nethserver)

http://sad.codeandcoke.com/doku.php?id=sad:t4:p3