Pràctiques de Seguretat activa en xarxes

Exercici de Seguretat Activa en Xarxes NF1

Exercici d'investigació

Visiteu el web Eines de Seguretat Eines de Seguretat que disposa d'un catàleg d'eines de seguretat (utilitzeu el google traductor per traduir la pàgina si teniu problemes amb l'anglès). Feu una classificació en forma de taula de les eines més populars, classificades per categories, per a què serveixen, si es poden utilitzar per realitzar atacs i les plataformes on es poden utilitzar. Per exemple:

| Tipus | Nom | Plataformes | Funcionalitats |

|---|---|---|---|

| Sniffers | Whireshark | Windows, Linux, Mac | Examinar el tràfic d'una xarxa |

| Scanners de vulnerabilitats | ... | ... | ... |

SPAM

Son mensajes no solicitados, habitualmente de tipo publicitario, enviados en cantidades masivas. Aunque se puede hacer por distintas vías, la más utilizada entre el público en general es la basada en el correo electrónico.

Otras tecnologías de internet que han sido objeto de spam incluyen grupos de noticias usenet, motores de búsqueda, wikis y blogs.

- Explica diferents mètodes de detecció del correu brossa.

- HOAX (Falsa Alarma)

- Cerqueu l’últim correu cadena que us hagi arribat.

- Busqueu informació a Internet sobre el missatge que conté. La majoria de vegades n’hi ha prou amb buscar el títol del correu.

- Verifiqueu si es tracta d’un missatge fals. Si no ho aconseguiu la primera vegada, proveu-ho amb un altre correu cadena. Gairebé tots acostumen a tenir un contingut fals.

- Anti-Spamming

- Accediu a l’URL de vermiip.

- Expliqueu quin mecanisme fan servir per enganyar els motors de cerca dels spammers.

- Identitats falses de remitents de correu

- ¿Per a què serveix la llista Robinson?

Espies

Necessitareu 2 màquines:

- la màquina real de l'aula (per a fer les peticions)

- altra màquina MV Windows 10 amb l'analitzador de paquets Wireshark. Configurarem l'adaptador de xarxa de la MV sigui tipus "adaptador pont" i activarem el mode promiscu "permetre tot". Assignarem una IP estàtica, per exemple "IP: 172.16.104.3 mascara:255.255.0.0, passarel·la: 172.16.55.35, DNS:172.16.200.1, dominis cerca: 172.16.200.2"

- Instal·la i configura el programari WireShark per rebre tots els paquets possibles que circulen per la xarxa

- Estableix una connexió HTTP a Google.

- Cerca cadascun dels paquets enviats per fer el

pingi mira les trames generades. - Cerca les trames enviades per la connexió HTTP. Fíxat en el protocol TCP que envia 3 paquets per realitzar la connexió. Quins són? Per exemple, podeu agafar la IP del campus i utilitzar "ip.adress ==" com a filtre.

- Realitzeu una connexió SSH, Telnet o FTP. Podeu crear-vos el vostre propi servidor FTP a Windows Server 2008 enllaç1 enllaç2 o connectar-vos mitjançant comandes a un servidor públic "ftp ficus.pntic.mec.es" també es possible fer-ho amb un client. més servidors i més. Intenteu capturar la contrasenya amb el sniffer. L'heu pogut capturar?

- Intenta fer login a aquesta pàgina o aquesta altra altra SENSE REGISTRAR-VOS i captura amb el wireshark. Ens mostra alguna cosa? influeix el certificat SSL?

http://www.enhacke.com/2017/10/19/thc-hydra-cracking/

https://noticiasseguridad.com/tutoriales/una-lista-de-todos-los-servidores-ftp-abiertos-en-el-mundo/

Seguretat WIFI

- Explica les maneres d'assegurar una xarxa WIFI. Explica els differents protocols de seguretat i fes una comparativa (+segurs, -segurs)

Quins protocols de seguretat WIFI son febles i podem obtenir la contrasenya. Com s'anomena aquest atac i amb quin programa es pot realitzar?

- WarDrive

- Busqueu informació sobre què és el WarDrive.

- en què consisteix el WarDrive i quines mesures es poden aplicar per evitar-lo. Instal·lar l'aplicació NetStumbler

Monitorització

- Cerqueu informació de les eines Nagios, Ntop, Munin, CHECK MK.

- Expliqueu quina informació de xarxa monitora cadascuna de les eines mencionades.

Monitorització de Xarxes: Munin

- Importa una M.V amb el S.O. Ubuntu 14.04 Desktop. Instal·la openssh-server.

- Instal·la munin i configura-ho per tal de monitoritzar localhost

- Configura un segon servidor per tal que munin el pugui monitoritzar

- Configurar munin per tal que monitoritzi un servei (apache2, o qualsevol altre)

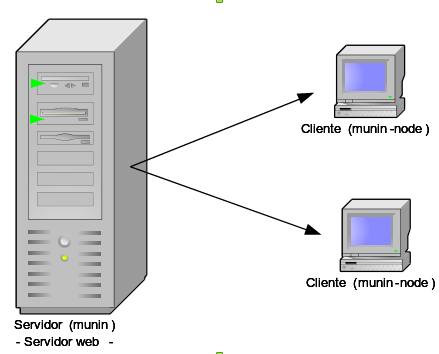

//Notes: Munin Node, un nodo es un programa instalado en un host o equipo que se ejecuta en cada host y envía datos a Munin Master.

Munin Master es responsable de la recopilación de datos de los nodos Munin. Almacena estos datos en RRD, los archivos y los gráficos de cada nodo.También comprueba si los valores o datos que van llegando tuvieron alguna variación brusca tanto en máximos o en mínimos según valores específicos y enviarán alertas si esto sucede al administrador que es quien ha configurado los limites críticos o de advertencia.*/

/*ponemos las máquinas virtuales(server y nodo) en modo puente para configurar las ip manualmente*/

Solució:

Monitorització de Xarxes: cacti

- Importa una M.V amb el S.O. Ubuntu Server. Instal·la openssh-server.

- Instal·la cacti i configura-ho per tal de monitoritzar localhost

- Confiura un segon servidor per tal que cacti el pugui monitoritzar

(Per a aquest segon servidor només cal instal.lar els paquets snmp i cacti cacti-spine). Després cal crear un nou host amb la ip del node client.

- Configurar cacti per tal que monitoritzi un servei (apache2, o qualsevol altre)

solució:

Web pas a pas amb la configuració i instal·lació del cacti

Web pas a pas amb la configuració i instal·lació del cacti II

Web pas a pas amb la configuració i instal·lació del cacti III

Detecció de host

NMAP

- Utilitza el programa nmap de Ubuntu per descobrir els ports oberts dels ordinadors de l'aula així com el S.O. que tenen instal·lats.

Quin programa podries utilitzar en Windows per fer els mateix? fes la instal·lació amb la interfície gràfica zenmap.

Utilizar una Maquina virtual 172.16.104.250 por ejemplo, e instalar en la máquina el openssh y el vsftp para ver qué puertos hay abiertos.

https://protegermipc.net/2018/11/07/tutorial-y-listado-de-comandos-mas-utiles-para-nmap/

NETDISCOVER

Netdiscover és una eina de Linux que permet detectar les màquines que estan connectades o de les que arriba informació en la màquina que l’executa

Feu servir netdiscover per detectar les màquines que hi ha en la vostra xarxa local (si ho feu amb una màquina virtual poseu l’adaptador de xarxa en ‘bridget’)

per exemple:

netdiscover -i eth0 -r 172.16.104.0/24http://www.reydes.com/d/?q=Sondeo_de_la_Red_con_Netdiscover

FOCA

FOCA (Fingerprinting Organizations with Collected Archives) és una eina de Windows que es fa servir entre altres coses per trobar metadades que està emmagatzemada en documents que les empreses publiquen a la web, és a dir, Informació dels documents

Pot analitzar documents de diferents tipus que van des de Office, OpenOffice, PDF, o fins i tot imatges.

Pot cercar els documents en diferents cercadors, Google, Bing, Exalead, de forma més o menys automàtica. Dels documents n’extreu tota una sèrie de dades que permet identificar informació de la xarxa.

També hi ha una extensió al chrome i firefox.

NESSUS

Nessus és el programa d'escaneig de vulnerabilitats en sistemes operatius més popular. Funciona en una arquitectura client/servidor i es pot programar per escanejar periòdicament les màquines d'una xarxa. Funciona a partir de plugins que es poden programar fent servir el llenguatge NASL (NessusAttack Scripting Language)

Després de detectar els ports oberts de les màquines intenta executar diversos exploits per veure si tenen èxit en les màquines que analitza. Si no es va amb compte (i s'activa la opció de desactivar les proves “no segures”) Nessus pot provocar que algunes de les proves facin caure alguns dels serveis o sistemes operatius

A més de les versions de pagament (on ofereixen uns dies de prova) tenen una versió per usar en xarxes domèstiques anomenat Nessus Home (web) que és totalment gratuïta per usar a casa.

Activitat Fer servir Nessus per detectar vulnerabilitats

Instal·leu l'escànner de vulnerabilitats Nessus. Proveu la seguretat de dues màquines virtuals que tingueu (Windows i Linux) fent servir Nessus i documenteu els errors més importants que us ha donat Busqueu a una base de dades d'exploits online si és possible trobar algun exploit per atacar alguna d’aquestes màquines

DETECCIÓN DE INTRUSOS

¿Qué es un ids ? ¿y un hids? Pon algunos ejemplos.

Configuración SNORT

https://snorby.org interfaz gráfica

https://www.youtube.com/watch?v=_snieZtj8fQ

https://www.welivesecurity.com/la-es/2014/01/13/primeros-pasos-implementacion-ids-snort/

sudo dpkg-reconfigure snort

//Muestra estadisticas y visualiza el tráfico tcp/IP

snort -v

//Visualizar campos de datos

snort -dev

sudo snort -A console -q -u snort -g snort -c /etc/snort/snort.conf -i eth0Cerca un IDS

Cerca un IDS o IDDS per Linux. Instal·la i configura'l (grup A, fes un ppt del document Snort Manual penjat al moodle). Explica els tres modes de funcionament (IDS, IPS i mode de logger de paquets offline). Com funciona un programa de detecció d'intrusions?

- Amb quina aplicació podrem veure els arxius de log a Windows?

- Quins tipus de registre ens interessa?

- Digues un IDS de codi lliure.

Detecció d'intrusions

Per tal de mantenir un sistema informàtic al màxim nivell de seguretat, cal disposar d’una sèrie d’eines i, a més, mantenir-les en bon estat de funcionament, cosa que inclou tenir-les al dia, actualitzades. Algunes d’aquestes eines més comunes són els antivirus, els tallafocs i les actualitzacions del sistema, sobretot pel que fa a la part dels pedaços de seguretat. També n’hi ha d’altres que no són tan conegudes, però que us poden ser de molta utilitat en cas de detectar una incidència de seguretat en el vostre sistema informàtic.

Busca el significat dels següents termes:

- IDS

- IPS

- HIDS

- NIDS