Diferència entre revisions de la pàgina «Pràctiques d'Instal·lació i configuració d'un tallafoc»

De wikiserver

(→Exercici 2 : Tallafoc DMZ (IPTABLES)) |

(→Exercici 2 : Tallafoc DMZ (IPTABLES)) |

||

| Línia 50: | Línia 50: | ||

#Comportament per defecte | #Comportament per defecte | ||

| − | iptables -P INPUT | + | iptables -P INPUT DROP |

| − | iptables -P OUTPUT | + | iptables -P OUTPUT DROP |

| − | iptables -P FORWARD | + | iptables -P FORWARD DROP |

iptables -t nat -P PREROUTING ACCEPT | iptables -t nat -P PREROUTING ACCEPT | ||

iptables -t nat -P POSTROUTING ACCEPT | iptables -t nat -P POSTROUTING ACCEPT | ||

| + | |||

| + | #Accés a Internet(servidors web) des de la LAN | ||

| + | ##Regles d'anada (petició cap als servidors d'internet) | ||

| + | iptables -A FORWARD -i eth1 -o eth0 -p tcp --dport 80 -s 192.168.10.0/24 -j ACCEPT | ||

| + | iptables -A FORWARD -i eth1 -o eth0 -p tcp --dport 443 -s 192.168.10.0/24 -j ACCEPT | ||

| + | iptables -A FORWARD -i eth1 -o eth0 -p tcp --dport 53 -s 192.168.10.0/24 -j ACCEPT | ||

| + | iptables -A FORWARD -i eth1 -o eth0 -p udp --dport 53 -s 192.168.10.0/24 -j ACCEPT | ||

| + | ##Regles de tornada (resposta a les peticions anteriors) | ||

| + | iptables -A FORWARD -i eth0 -o eth1 -p tcp --sport 80 -d 192.168.10.0/24 -j ACCEPT | ||

| + | iptables -A FORWARD -i eth0 -o eth1 -p tcp --sport 443 -d 192.168.10.0/24 -j ACCEPT | ||

| + | iptables -A FORWARD -i eth0 -o eth1 -p tcp --sport 53 -d 192.168.10.0/24 -j ACCEPT | ||

| + | iptables -A FORWARD -i eth0 -o eth1 -p udp --sport 53 -d 192.168.10.0/24 -j ACCEPT | ||

| + | |||

| + | ##Regla de NAT per transformar la IP origen dels paquets (lan i dmz) amb la ip pública del firewall (eth0) | ||

| + | iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE | ||

| + | |||

| + | ##Accés al servei ssh del servidor DMZ des de Internet pel port 2222 | ||

| + | #Regla de transformació de ports | ||

| + | iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 2222 -j DNAT --to 192.168.3.2:22 | ||

| + | |||

Revisió del 11:56, 14 abr 2015

Exercici 1 : Tallafoc simple d'un pc (ufw)

Utilitza el programari ufw, Uncomplicated Firewall, per realitzar el següent exercici:

- El tallafoc és una MV amb Ubuntu Server.

- Instal·la el servei SSH

- Realitza una Connexió ssh

- Activa el firewall UFW

- Comprova l'estat del firewall (mode verbose)

- Realitza una connexió SSH al servidor anterior

- Permet la connexió SSH (regla ufw)

- Elimina la regla anterior del ssh.

- Permet la connexió ssh només des del teu PC

- Instal·la el servidor apache2

- Accedeix a la web

- Permet el accés a la web

- Permet l'accés a la web només del rang 172.16.204.1-254

- Crea un LOG del firewall

- Deshabilita el ping (/etc/ufw/before.rules)

- Denega l'accés al pc a la xarxa 172.16.204.0/24

- Denega l'accés al servei apache al pc 172.16.204.254

- Comprova l'estat del firewall amb números de regles

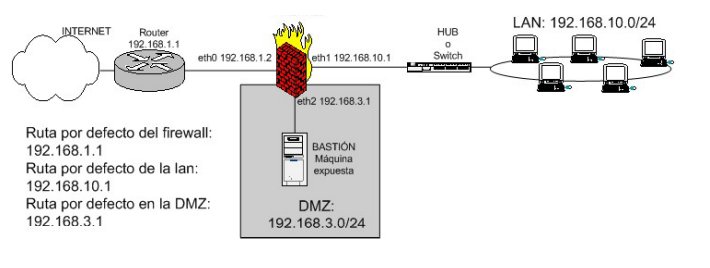

Exercici 2 : Tallafoc DMZ (IPTABLES)

1. Busca que és una DMZ i quins tipus de DMZ podem tenir a la empresa.

Realitza el següent cas pràctic:

En aquest tipus de Firewall s'ha de permetre:

- El tallafoc és una MV amb Ubuntu Server.

- Política restrictiva

- Accés a Internet (servidores web) des de la LAN

- Reenviament de les peticions al port 80 del firewall cap al port 80 del servidor DMZ

- Denega l'accés a Ineternet des de la LAN

- Accés al servei ssh del servidor DMZ des de Internet pel port 2222

- Denegar l'accés al Port 22 des de Internet però permet-ho des de la LAN al firewall

#!/bin/bash

## FLUSH de les regles

iptables -F

iptables -X

iptables -Z

iptables -t nat -F

echo "1" > /proc/sys/net/ipv4/ip_forward

#Comportament per defecte

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

iptables -t nat -P PREROUTING ACCEPT

iptables -t nat -P POSTROUTING ACCEPT

#Accés a Internet(servidors web) des de la LAN

##Regles d'anada (petició cap als servidors d'internet)

iptables -A FORWARD -i eth1 -o eth0 -p tcp --dport 80 -s 192.168.10.0/24 -j ACCEPT

iptables -A FORWARD -i eth1 -o eth0 -p tcp --dport 443 -s 192.168.10.0/24 -j ACCEPT

iptables -A FORWARD -i eth1 -o eth0 -p tcp --dport 53 -s 192.168.10.0/24 -j ACCEPT

iptables -A FORWARD -i eth1 -o eth0 -p udp --dport 53 -s 192.168.10.0/24 -j ACCEPT

##Regles de tornada (resposta a les peticions anteriors)

iptables -A FORWARD -i eth0 -o eth1 -p tcp --sport 80 -d 192.168.10.0/24 -j ACCEPT

iptables -A FORWARD -i eth0 -o eth1 -p tcp --sport 443 -d 192.168.10.0/24 -j ACCEPT

iptables -A FORWARD -i eth0 -o eth1 -p tcp --sport 53 -d 192.168.10.0/24 -j ACCEPT

iptables -A FORWARD -i eth0 -o eth1 -p udp --sport 53 -d 192.168.10.0/24 -j ACCEPT

##Regla de NAT per transformar la IP origen dels paquets (lan i dmz) amb la ip pública del firewall (eth0)

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

##Accés al servei ssh del servidor DMZ des de Internet pel port 2222

#Regla de transformació de ports

iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 2222 -j DNAT --to 192.168.3.2:22Exercici 3: Tallafoc IPCOP

- Crea una MV amb 3 targetes de xarxa:

- La targeta de xarxa que tindrà connexió d'internet ha d'estar configurada amb mode 'pont'.

- La targeta de Xarxa que es comunicarà amb la LAN ha d'estar configurada amb mode 'només anfitrió'

- La targeta de xarxa que es comunicarà amb la DMZ ha d'estar configurada amb mode 'pont'

- Instal·la el programari IPCOP i configura-ho amb les xarxes Green, Red i Orange.

- Accedeix a la Web de IPCOP i realitza l'exercici Firewall d'una LAN amb connexió d'Internet i amb DMZ utilitzant aquest programari.

XARXES IPCOP

- GREEN — Xarxa de confiança. Xarxa interna.

- BLUE — Xarxa de semi-confiança. Normalment wireless.

- ORANGE — DMZ per als serveis que s'ofereixen a Internet

- RED — Xarxa per la que ens connectem a Internet