Diferència entre revisions de la pàgina «Pràctiques d'Instal·lació i configuració d'un tallafoc»

(→Exercici 3 : Tallafoc en un servidor) |

(→Exercici 3 : Tallafoc en un servidor) |

||

| Línia 79: | Línia 79: | ||

*9. Crea una regla que permeti l'accés a la web. | *9. Crea una regla que permeti l'accés a la web. | ||

*10. Ara fes una regla que no permeti que l'equip pc2-ubuntu entri a la web. | *10. Ara fes una regla que no permeti que l'equip pc2-ubuntu entri a la web. | ||

| − | *11. Crea un LOG del firewall. sudo ufw logging on / sudo ufw logging off. Pots consultar el contingut a sudo cat /var/log/ufw.log o sudo cat /var/log/syslog | + | *11. Crea un LOG del firewall. sudo ufw logging on / sudo ufw logging off. Pots consultar el contingut del fitxer de log a sudo cat /var/log/ufw.log o sudo cat /var/log/syslog |

*12. Deshabilita el ping (/etc/ufw/before.rules) . Hem de comentar les 5 línies que comencen després de ok icmp code for INPUT. | *12. Deshabilita el ping (/etc/ufw/before.rules) . Hem de comentar les 5 línies que comencen després de ok icmp code for INPUT. | ||

** Per què els canvis es facin s'ha de reiniciar el servei: ''sudo service ufw restart'' | ** Per què els canvis es facin s'ha de reiniciar el servei: ''sudo service ufw restart'' | ||

Revisió de 13:23, 9 març 2022

Exercici 1: Investigació sobre tallafocs

Busca informació sobre aquests termes:

- 1 UTM (Unified Threat Management). Avantatges i inconvenients.

- 2 Payload (tant a nivell de TCP/IP com de seguretat).

- 3 Fes una comparativa de firewalls segons les seves distintes classificacions. Visita:

https://en.wikipedia.org/wiki/Comparison_of_firewalls

- 4 Què és un paquet mangled? Què té a veure amb atacs DoS i amb nmap? Quins tipus de firewalls els detecten?

- 5 Què és un filtrat de paquets estàtic i un filtrat de paquets dinàmic (stateful)?

- 6 Què és una zona desmilitaritzada (DMZ) en una xarxa informàtica?

Exercici 2: Instal·lació d'un tallafoc en un PC

UFW - Uncomplicated Firewall. Es tracta de l'eina de configuració del tallafocs que ve predeterminada a Ubuntu i Debian. És una capa sobre iptables que fa més senzilla la configuració d'un tallafocs del que seria fent servir directament iptables, ja que fa servir regles més bàsiques. Amb aquesta aplicació podem executar diverses accions de seguretat, i s'ha de fer des de l'usuari root o amb permisos sudo.

Utilitza el programari Uncomplicated Firewall per realitzar el següent exercici (Pots consultar les comandes aquí.): Respon cada apartat amb la comanda o comandes que has fet servir.

- 1. El tallafoc ufw ve instal·lat per defecte a la majoria de distribucions de Linux. En el cas, estrany, que no el tingueu instal·lat, instal·leu-lo abans de seguir endavant.

- 2. Comprova l'estat del tallafocs.

- 3. Arranca el tallafocs.

- 4. Comprova l'estat del tallafocs.

- 5. Consulta les regles per defecte que es troben a la següent ruta: /etc/default/ufw.

- 6. Volem bloquejar tot el tràfic d'entrada a la nostra màquina.

- 7. Volem permetre tot el tràfic de sortida des de la nostra màquina.

- 8. Volem permetre que ufw treballi amb adreces IP v4 i v6. Per fer això hem d'editar el fitxer /etc/default/ufw i posar el paràmetre IPV6=yes. Un cop fets els canvis perque siguin processats pel programa ufw hem de desactivar-lo i tornar-lo a activar.

- 9. Permet les connexions ssh a través del tallafocs.

- 10. Permet les connexions http i https a través del tallafocs.

- 11. Obre el tràfic tcp a tots els ports coneguts (1-1024).

- 12. Mostra en pantalla una llista de totes les regles creades.

- 13. Elimina la última regla creada.

- 14. Instal·la la versió gràfica de ufw: GUFW.

Exercici 3 : Tallafoc en un servidor

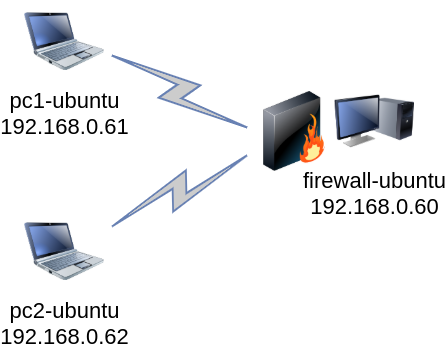

Treballarem en el següent escenari: Tenim en una LAN 2 equips PC i un equip servidor en el que instal·larem el firewall i farem la configuració corresponent amb el programa UFW.

Requeriments. Utilitzarem l'eina Vagrant per gestionar les màquines virtuals. Si no teniu el vagrant instal·lat al vostre equip de l'institut seguiu aquestes passes: https://github.com/lamerce/vagrant

Un cop instal·lat heu de fer servir el fitxer de configuració Vagrantfile que hi ha al Moodle per tal d'arrencar les màquines amb la configuració de la imatge. Crea una carpeta M6UF5Exercici3 i posa a dins el Vagrantfile. A continuació amb la comanda vagrant up arrencarà aquest escenari amb 3 màquines (pc1-ubuntu, pc2-ubuntu i firewall-ubuntu) i ja podràs treballar. Per entrar a la màquina fes-ho amb la comanda vagrant ssh nom_de_la_màquina.

- 1. Realitza una connexió ssh des de l'equip pc1-ubuntu al firewall.

- Recorda: Per connectar-te a l'equip pc1-ubuntu obre un terminal i fes vagrant ssh pc1-ubuntu. A continuació obre una connexió ssh cap al firewall-ubuntu amb la comanda ssh 192.168.0.60. El password es vagrant. Prova a fer un ls i mou-te per les carpetes del servidor. Surt de la sessió ssh amb Ctrl+D.

- 2. Comproba si el firewall UFW està instal·lat en el servidor (Usa el mode verbose).

- 3. Activa el firewall.

- 4. Intenta de nou una connexió SSH al servidor, i comproba que ja no pots fer-la (per que has activat el firewall).

- 5. Permet la connexió SSH només des de la màquina pc1-ubuntu (regla ufw).

- 6. Comproba que no pots connectar-te per ssh des de l'equip pc2-ubuntu.

- 7. Elimina la regla anterior del ssh.

- 8.1 Instal·la el servidor apache2.

- 8.2 Instal·la les eines curl i lynx que ens serviran per verificar apache des del terminal.

sudo apt -y install curl lynxAmb curl localhost o amb lynx localhost pots veure si et retorna la pàgina d'apache.

- 9. Crea una regla que permeti l'accés a la web.

- 10. Ara fes una regla que no permeti que l'equip pc2-ubuntu entri a la web.

- 11. Crea un LOG del firewall. sudo ufw logging on / sudo ufw logging off. Pots consultar el contingut del fitxer de log a sudo cat /var/log/ufw.log o sudo cat /var/log/syslog

- 12. Deshabilita el ping (/etc/ufw/before.rules) . Hem de comentar les 5 línies que comencen després de ok icmp code for INPUT.

- Per què els canvis es facin s'ha de reiniciar el servei: sudo service ufw restart

- 13. Comprova l'estat del firewall amb números de regles.

- 14. Selecciona una regla i elimina-la.

- 15. Torna a habilitar ping, comprova-ho i captura pantalla.